"Cloud Computing"

Seminar Nasional Aplikasi Teknologi Informasi 2011 (SNATi 2011) dimaksudkan sebagai forum diseminasi pengetahuan dan informasi tentang aplikasi teknologi informasi (TI). Seminar yang telah diselenggarakan rutin setiap tahun sejak 2004 ini diharapkan akan melibatkan banyak pihak mulai dari akademisi sampai praktisi, mulai developer sampai end-user, mulai dari hal yang bersifat teknis sampai yang berkaitan dengan manajerial dan sosial. Salah satu rangkaian acara SNATi 2011 adalah workshop SNATi 2011 yang mengusung tema "Cloud Computiing". Workshop SNATi 2011 diharapkan mampu maningkatkan pengetahuan para akademisi dan praktisi Indonesia khususnya mengenai Cloud Computing. Panitia SNATi 2011 mengundang para akademisi dan praktisi untuk dapat berpartisipasi dalam workshop ini dengan mengirimkan makalah workshop.

Topik

Cloud Computing - Teknologi, Teori dan Aplikasi.

Makalah

Penulis harus menyerahkan makalah lengkap (full paper) untuk direview. Makalah ditulis dalam bahasa Indonesia atau bahasa Inggris, maksimal 6 halaman, diketik dengan menggunakan format doc. halaman double-column, pada kertas A4 (21*29,7 cm) dengan margin 3-3-2-2 cm (left-top-right-bottom), lebar tiap kolom 7,5 cm dengan jarak antar kolom 1 cm, menggunakan huruf Times New Roman 10 poin dengan spasi tunggal. Format camera ready dapat diakses disini.

Makalah yang dikirimkan harus sesuai dengan format makalah SNATi 2011, jika tidak maka makalah akan dikembalikan dan tidak di review.

makalh workshop yang diterima akan dipresentasikan pada saat workshop dan masuk ke dalam prosiding SNATi 2011

Penyelenggaraan SNATi 2011

Workshop : Jum'at, 17 Juni 2011

Seminar : Sabtu, 18 Juni 2011

Bertempat di : Fakultas Teknologi Industri, Universitas Islam Indonesia (FTI UII)

Jl.Kaliurang Km 14, Sleman, Yogyakarta

Pendaftaran dan Biaya

Peserta dengan makalah

Batas registrasi dan pembayaran s/d tanggal 3 Mei 2011, biaya makalah pertama Rp 450.000 dan biaya setiap makalah berikutnya Rp 300.000

Jika sampai pada batas pembayaran dan registrasi belum membayar dan melakukan registrasi, maka makalah tidak akan dimasukkan ke dalam prosiding.

Peserta tanpa makalah

Batas registrasi dan pembayaran s/d tanggal 3 Mei 2011

Dosen/mahasiswa pascasarjana: Rp 350.000, dan mahasiswa S1: Rp 150.000

Umum/praktisi: Rp 350.000

Biaya pendaftaran dibayarkan langsung di Sekretariat SNATi 2011 atau melalui transfer ke Bank Mandiri, nomor rekening 1370007487834 a.n. Ami Fauzijah ST, MT. Bukti pembayaran dapat dikirimkan melalui fax atau email ke Sekretariat SNATi 2011. Biaya meliputi prosiding dan perlengkapan seminar. Peserta seminar SNATi 2011 dapat mengikuti seminar dan workshop SNATi 2011. Pendaftaran dapat dilakukan dengan melakukan registrasi pada web SNATi 2011

Kontak

"Teori dan Aplikasi Kriptografi dalam Era Teknologi Informasi dan Komunikasi".

Terbuka untuk umum dan Gratis

Jadwal Kegiatan :

1.Pengumpulan abstraksi : Senin,14 Pebruari 2011 s.d. Senin, 28 Pebruari 2011

2.Pengumuman abstraksi yang diterima : Senin, 7 Maret 2011

3.Batas Pengumpulan full-paper : Senin, 21 Maret 2011

4.Pengumuman peserta presentasi paper : Senin, 28 Maret 2011

5.Presentasi paper : Rabu, 30 Maret 2011

6.Pengumuman pemenang : Rabu, 30 Maret 2011

Hadiah

a. Juara I senilai = Rp. 2 juta,

b. Juara II senilai = Rp. 1,5 juta,

c. Juara III senilai = Rp. 1 juta.

d. Juara Harapan-I dan II masing-masing senilai @ Rp.500.000,-

Catatan :

1.Sertifikat untuk peserta yang full-papernya disetujui.

2.Panitia tidak menanggung biaya akomodasi & transportasi peserta untuk presentasi paper.

Contact Person : Dory, Kriswardhani.

Telepon : (0251) 8541742, 8541754

Website : http://lkti.stsn-nci.ac.id

Email : lkti2011@stsn-nci.ac.id

Panitia LKTI STSN Tahun 2011

Koordinator

ttd

Setiyo Cahyono

The 2011 2nd International Congress on Computer Applications and Computational Science (CACS 2011)

15-17 November 2011, Jakarta, Indonesia

CACS 2011 aims to bring together researchers and scientists from academia, industry, and government laboratories to present new results and identify future research directions in computer applications and computational science. Topics of interest include, but are not limited to:

The 2011 2nd International Congress on Computer Applications and Computational Science (CACS 2011)

15-17 November 2011, Jakarta, Indonesia

CACS 2011 aims to bring together researchers and scientists from academia, industry, and government laboratories to present new results and identify future research directions in computer applications and computational science. Topics of interest include, but are not limited to:

· Agent and Autonomous Systems

· Computational Biology and Bioinformatics

· Computer-Aided Design and Manufacturing

· Computer Architecture and VLSI

· Computer Control and Robotics

· Computer Graphics, Animation, and Virtual Reality

· Computers in Education and Learning Technologies

· Computer Modeling and Simulations

· Computer Networks and Data Communications

· Computer Security and Privacy

· Computer Vision and Pattern Recognition

· Data Mining and Data Engineering

· Distributed Systems, Grid Computing, and Services Computing

· Energy and Power Systems

· Intelligent Systems

· Internet and Web Systems

· Nanocomputing and Nano Technologies

· Real-Time and Embedded Systems

· Scientific Computing and Applications

· Signal, Image and Multimedia Processing

· Software Engineering

*

· Test Technologies

Located on the northwest coast of Java, Jakarta is the 12th-largest city in the world and its metropolitan area, Jabodetabek, is the 2nd largest in the world. Places of interest include National Monument, the Presidential palace, nightlife entertainment centers, Blok M, Beautiful Thousand Islands, Ancol Bayfront City, and Kelapa Gading shopping centers.

Conference Organizer

STMIK JIBES, Indonesia

General Chair

Ford Lumban Gaol, Bina Nusantara University, Indonesia

Chris Chou, IRAST, USA

Program Chair

Vinh Nguyen Quang, University of Western Sydney, Australia

Publication Chair

Nicola Zannone, Eindhoven University of Technology, The Netherlands

Publicity Chair

O.P. Rishi, Birla Institute of Technology, India

Nguyen Tuan Dang, Vietnam National University, Vietnam

Conference Contact:

CACS2011 @ jibes.ac.id (spaces around @ in the email address should be removed)

Conference Schedule:

Paper Submission Deadline: 15 May 2011

Review Decision Notifications: 15 August 2011

Final Papers and Author Registration Deadline: 9 September 2011

· Agent and Autonomous Systems

· Computational Biology and Bioinformatics

· Computer-Aided Design and Manufacturing

· Computer Architecture and VLSI

· Computer Control and Robotics

· Computer Graphics, Animation, and Virtual Reality

· Computers in Education and Learning Technologies

· Computer Modeling and Simulations

· Computer Networks and Data Communications

· Computer Security and Privacy

· Computer Vision and Pattern Recognition

· Data Mining and Data Engineering

· Distributed Systems, Grid Computing, and Services Computing

· Energy and Power Systems

· Intelligent Systems

· Internet and Web Systems

· Nanocomputing and Nano Technologies

· Real-Time and Embedded Systems

· Scientific Computing and Applications

· Signal, Image and Multimedia Processing

· Software Engineering

*

· Test Technologies

Located on the northwest coast of Java, Jakarta is the 12th-largest city in the world and its metropolitan area, Jabodetabek, is the 2nd largest in the world. Places of interest include National Monument, the Presidential palace, nightlife entertainment centers, Blok M, Beautiful Thousand Islands, Ancol Bayfront City, and Kelapa Gading shopping centers.

Conference Organizer

STMIK JIBES, Indonesia

General Chair

Ford Lumban Gaol, Bina Nusantara University, Indonesia

Chris Chou, IRAST, USA

Program Chair

Vinh Nguyen Quang, University of Western Sydney, Australia

Publication Chair

Nicola Zannone, Eindhoven University of Technology, The Netherlands

Publicity Chair

O.P. Rishi, Birla Institute of Technology, India

Nguyen Tuan Dang, Vietnam National University, Vietnam

Conference Contact:

CACS2011 @ jibes.ac.id (spaces around @ in the email address should be removed)

Conference Schedule:

Paper Submission Deadline: 15 May 2011

Review Decision Notifications: 15 August 2011

Final Papers and Author Registration Deadline: 9 September 2011

sumber :http://www.irast.org/conferences/CACS/2011/index.html

TENCON is an annual international technical conference of IEEE Region 10 Asia Pacific, which comprising of 56 Sections, 5 Councils, 8 Sub-sections, 334 Chapters and 491 Student Branches. Held annually since 1980, TENCON provides an important forum for researchers and engineers from the industries, and professors as well as graduate students from the academia to network and to discuss new ideas and developments in the converging technology of electrical and electronics engineering, computer science and related topics.

The prospective authors are invited to submit their papers in standard IEEE proceedings format as instructed in the on-line Paper Submission column. TENCON 2011 topics include but are not limited to:

Computational Intelligence, Evolutionary Computing, Fuzzy Logic

Computing Architectures and Systems, Parallel Processor Architectures ,

Software and Database Systems Mobile and Embedded System Software

Signal Processing, Bio imaging Processing, Image and Video Coding,

Telecommunications, Wireless Communications, Traffic Control, Network Security

Circuits and Systems, Systems on Chip, Optoelectronic Circuits

Microelectronics and MEMS, Nanotechnology

Power and Energy, Power Electronics, Renewable Energy Sources and Technology

Robotics Controls and Autonomous Navigation, Perception, action and cognition

Controls and Systems, Distributed and Networked Control, system architecture

Special sessions and tutorial sessions are also solicited on the above topics.

Paper Submission: A final manuscript of not more than 5 pages including abstracts, figures, tables and references with Letter sized page, single spaced, Times Roman of font size 10, two columns format. Paper must be submitted electronically using the IEEE Xplore-compatible PDF via the website. All papers will be peer reviewed. At least one author of each aqccepted paper must register for the conference for the paper tobe included in the program.

Important Dates:

Online Submission Opens — 01 March 2011

Notification of Tutorial Proposals and Special Session Proposals – 01 April 2011

Paper Submission Deadline – 01 May 2011

Notification of Paper Acceptance – 12 July 2011

Camera Ready Paper Submission – 16 August 2011

Early Bird & Authors Registration Deadline – 01 September 2011

CONFERENCE DATE : 21-24 November 2011

CONFERENCE VENUE: BALI, Indonesia

The International Conference on Informatics Engineering & Information Science (ICIEIS2011)

University Technology Malaysia, Malaysia

Nov. 14-16, 2011

All the papers will be reviewed and the accepted papers in the conference will be published in the “Communications in Computer and Information Science” (CCIS) of Springer Lecture Notes Series (www.springer.com/series/7899), and will be indexed in many global databases including ISI Proceedings and Scopus. In addition, selected papers after complete modification and revision will be published in the special issues journals.

The proposed conference on the above theme will be held at University Technology Malaysia from Nov. 14-16, 2011 which aims to enable researchers build connections between different digital applications.

The event will be held over three days, with presentations delivered by researchers from the international community, including presentations from keynote speakers and state-of-the-art lectures.

The conference welcomes papers on the following (but not limited to) research topics:

- Information Ethics

- Information Content Security

- Data Compression

- E-Technology

- E-Government

- E-Learning

- Cloud Computing

- Grid Computing

- Green Computing

- Access Controls

- Data Mining

- Social Search

- Computer Forensics

- Computer Security

- Peer-to-Peer Social Networks

- Information and Data Management

- Network Security

- Social Networks

- Real-Time Systems

- Internet Modeling

- Assurance of Service

- Image Processing

- Web Services Security

- Multimedia Computing

- Software Engineeing

- Biometrics Technologies

- Wireless Communications

- Semantic Web, Ontologies

- Mobile Social Networks

- Anti-cyberterrorism

- XML-Based Languages

- Soft Computing Techniques

- Computational Intelligence

- Mobile Networking, Mobility and Nomadicity

- Ubiquitous Computing, Services and Applications

- Forensics, Recognition Technologies and Applications

- Fuzzy and Neural Network Systems

- Signal Processing, Pattern Recognition and Applications

- Distributed and Parallel Applications

- User Interfaces,Visualization and Modeling

- Mobile, Ad Hoc and Sensor Network Management

- Web Services Architecture, Modeling and Design

- Quality of Service, Scalability and Performance

- Self-Organizing Networks and Networked Systems

- Data Management in Mobile Peer-to-Peer Networks

- Data Stream Processing in Mobile/Sensor Networks

- Indexing and Query Processing for Moving Objects

- User Interfaces and Usability Issues form Mobile Applications

- Sensor Networks and Social Sensing

- Embedded Systems and Software

- Information Propagation on Social Networks

- Resource and Knowledge Discovery Using Social Networks

- Computer Crime Prevention and Detection

- Confidentiality Protection

- Critical Infrastructure Management

- Critical Computing and Storage

- Cryptography and Data Protection

Important Dates

Submission Date : June 10, 2011

Notification of acceptance: July 10, 2011

Camera Ready submission : Aug. 10, 2011

Registration : Aug. 10, 2011

Conference dates : Nov. 14-16, 2011

Yah sekedar lewat saja...Ada apa sih rahasia dibalik mesin pencari google?

Mungkin kalin penasaran bagaimana suatu situs bisa di hack, atau data anda bicuri sehingga bukan hanya anda saja yang memilikinya. Dalam pencarian google, terdapat syntaks-syntaks khusus untuk mencari file atau artikel yang lebih spesifik. Pada kesempatan ini, saya akan menjelaskan sebagian syntaks 'ajaib' yang dimiliki google.

\” Intitle:\” ialah sintaks perintah untuk membatasi pencarian yang hanya menghasilkan judul yang mengandung informasi pada topik yang

dimaksud. Sebagai contoh pada pencarian, ?intitle:

password admin ? ( tanpa tanda kutip ). Pencarian akan mencari page yang mengandung kata ? password ? sebagai judulnya dengan prioritas utama ?admin? .

Jika pada pencarian terdapat dua query pencarian utama, digunakan sintaks allintitle: untuk pencarian secara lengkap. Sebagai contoh pada pencarian ?allintitle:admin mdb?. Maka pencarian akan dibatasi pada dua subjek utama judul yaitu ?admin? dan ?mdb?.

? inurl:? ialah sintaks perintah untuk membatasi pencarian yang hanya menghasilkan semua URL yang hanya berisi kata kunci informasi yang dimaksudkan. Sebagai contoh pencarian dalam pencarian,?inurl : database mdb?. Pencarian akan menghasilkan semua URL yang hanya mengandung informasi tentang ?database mdb ?.

Hal yang sama juga berlaku pada sintaks ini, jika terdapat dua query pencarian utama, digunakan sintaks ?allinurl:? untuk mendapatkan list url tersebut.

Sebagai contoh pencarian ?allinurl: etc/passwd? , pencarian akan menghasilkan URL yang mengandung informasi tentang ?etc? dan ?passwd?. Tanda garis miring slash (?/?) diantara dua kata etc dan passwd akan diabaikan oleh mesin pencari Google.

?site:? ialah sintaks perintah untuk membatasi pencarian suatu query informasi berdasarkan pada suatu situs atau domain tertentu. Sebagai contoh pada pencarian informasi: ?waveguide site:itb.ac.id? (tanpa tanda kutip). Pencarian akan mencari topic tentang waveguide pada semua halaman yang tersedia pada domain itb.ac.id.

?cache:? akan menunjukkan daftar web yang telah masuk kedalam indeks database Google. Sebagai contoh:

?cache:deffcon.org?, pencarian akan memperlihatkan list yang disimpan pada Google untuk page deffcon.org

?filetype:? ialah sintaks perintah pada Google untuk pencarian data pada internet dengan ekstensi tertentu (i.e. doc, pdf or ppt etc). Sebagai contoh pada pencarian : ?filetype:doc site:go.id confidental? ( tanpa tanda kutip). Pencarian akan menghasilkan file data dengan ekstensi ?.doc? pada semua domain go.id yang berisi informasi ?confidential?.

?link:? ialah sintaks perintah pada Google yang akan menunjukkan daftar list webpages yang memiliki link pada webpage special. Sebagai contoh:?link:www.securityfocus.com? akan menunjuukan daftar webpage yang memiliki point link pada page SecurityFocus.

?related:? sintaks ini akan memberikan daftar web pages yang serupa dengan web page yang di indikasikan.

Sebagai contoh: ?related:www.securityfocus.com?, pencarian akan memberi daftar web page yang serupa dengan homepage Securityfocus.

?intext:? sintaks perintah ini akan mencari kata kata pada website tertentu. Perintah ini mengabaikan link atau URL dan judul halaman. Sebagai contoh :

?intext:admin? (tanpa tanda petik), pencarian akan menghasilkan link pada web page yang memiliki keyword yang memiliki keyword admin.

Beberapa query sintaks diatas akan sangat membantu dalam pencarian data dan informasi lebih detail.

Google dapat menjadi mesin pencari untuk menggali informasi tertentu dan rahasia, informasi yang tidak diperkirakan yang dapat memberitahukan sisi lemah suatu sistem. Hal tersebut yang dimanfaatkan oleh sebagian individu untuk melakukan penetrasi suatu server atau sistem informasi .

Sintaks ?Index of ? dapat digunakan untuk mendapatkan situs yang menampilkan indeks browsing direktori.

Webserver dengan indeks browsing yang dapat diakses, berarti siapa saja dapat melakukan akses pada direktori webserver, seperti layaknya dapat dilakukan pada lokal direktori pada umumnya.

Pada kesempatan ini dipaparkan bagaimana penggunaan sintaks ?index of? untuk mendapatkan hubungan pada webserver dengan direktori indeks browsing yang dapat diakses.. Hal tersebut merupakan sumber informasi yang sederhana dapat diperoleh, akan tetapi isi dari informasi seringkali merupakan informasi yang sangat penting. Informasi tersebut dapat saja berupa password akses atau data transaksi online dan hal yang sangat penting lainnya.

Dibawah ini merupakan beberapa contoh penggunaan sintaks ? indeks of? untuk mendapatkan informasi yang penting dan sensitive sifatnya.

ex :

Index of /admin

Index of /passwd

Index of /password

Index of /mail

\”Index of /\” +passwd

\”Index of /\” +password.txt

\”Index of /\” +.htaccess

\”Index of /secret\”

\”Index of /confidential\”

\”Index of /root\”

\”Index of /cgi-bin\”

\”Index of /credit-card\”

\”Index of /logs\”

\”Index of /config\”

\”Index of/admin.asp

\”Index of/login.asp

dengan syntaks-syntaks kita bisa mendapat kan file yang ingin kita cari dengan lebih spesifik.

sumber: http://shinigamirulez.blogspot.com/2009/01/syntaks-rahasia-google.html

Sniffing bisa disebut juga poisoning,

apa sih itu?

Untuk apa sih?

Sebenarnya proses sniffing itu sendiri adalah proses pencurian password dengan cara melakukan poisoning terhadap komputer target melalui mac address komputer gateway, sehingga kita akan mencoba menipu komputer target agar percaya bahwa mac address komputer gateway adalah mac address komputer yang kita pakai. Semua data yang dikirim komputer target akan melewati komputer kita terlebih dahulu. Dengan teknik ini, seorang user akan dapat dengan mudah mencuri username dan password, ftp, imap, pop3, http, https, telnet, vnc, tds, icq, mysql dan lain-lain bahkan situs yang aman sekalipun yang kebanyakan diawai dengan protocol https akan mudah di lacak username dan passwordnya.

Gimana sih proses kerjanya?

Ok, langsung saja saya jelaskan proses kerja dari Sniffing ini.

Apa yang diperlukan?

Pertama warnet yang penuh pengunjung atau Wi-Fi/Hotspot juga bisa. karna disini kita melakukan snifer terhadap pengunjung warnet yang melakukan login untuk mendapatkan username N password.

Kedua, Dude 2.1. Cari aja sama paman google, pasti dapat koq, aplikasi ini berfungsi untuk memonitor jaringan, sekalian untuk melakukan komunikasi dengan seluruh jaringan yang ada.

Ketiga, Cain & Abel, Cari di www.oxid.it ato cari lagi sama paman googl, terserah versi berapa. Setelah semua siap dan terinstall, jalankan Dude 2.1, kemudian discover Network dan program pun akan menampilkan komputer yang aktif saat itu lengkap dengan IP Address nya. Lalu jalankan Program Cain & Abel, Jangan lupa pilih Ethernet card yang dipakai pada bagian configure, start sniffer, klik tab sniffer pada bagian host disana terlihat beberapa komputer lengkap dengan alamat IP dan mac address nya, bingung, program cain tahu darimana??? Program cain mengetahui alamat tersebut melalui komunikasi yang dilakukan oleh program Dude, sebenernya pake Ping juga bisa. Ato bisa juga dengan klik kanan pilih scan mac addres klik ok. Pada tab ABR bagian bawah, klik tanda tambah (+) pada baagian atas, pilih salah satu atau semua alamat IP address yang akan di poisoning, klik OK dan start APR. Setelah proses poisoning dijalankan, kita tinggal menunggu sampai program cain & abel menjalankan tugasnya, yah tunggu aja sambil chatting ama kekasih ato ngemil dulu :P. Untuk melihat hasil kerja program cain tinggal klik APR ato Passwords pada bagian bawah. Ok deh, selamat menganalisa….Oh iya, postingan ini hanya bertujuan agar kita dapat mengetahui bagaimana proses pencurian password terjadi, saya tidak bertanggung jawab apabila disalahgunakan. PEACE

Info:

Pada saat melakukan tester di dua warnet yang berbeda, sebagian pengunjung warnet protes kepada operator karna koneksi internet nya menjadi sangat lambat bahkan tidak terkoneksi sama sekali.

anda jangan pernah berfikir bahwa tehnik ini tidak akan bisa diketahui oleh orang lain, dilain waktu insya Allah saya akan menjelaskan bagaimana cara untuk mencegah serangan ini, dan mencari tahu siapa pelakunya. Untuk itu berhati-hatilah anda jika melakukan aksi ini.

sumber: http://shinigamirulez.blogspot.com/2009/01/sniffing-password-dengan-cain-abel.html

IACR Conferences

• Eurocrypt 2011, May 15-May 19, 2011, Tallinn, Estonia.

• Crypto 2011, August 14-August 18, 2011, Santa Barbara, USA.

• Asiacrypt 2011, December 4-December 8, 2011, Seoul, Korea.

IACR Workshops

• 18th International Workshop on Fast Software Encryption (FSE 2011), February 14-February 16, 2011, Lyngby, Denmark.

• 14th International Conference on Practice and Theory in Public Key Cryptography (PKC 2011), March 6-March 9, 2011, Taormina, Italy.

• Theory of Cryptography Conference (TCC 2011), March 27-March 30, 2011, Providence, RI, USA.

• Workshop on Cryptographic Hardware and Embedded Systems (CHES 2011), September 25-September 28, 2011, Tokyo, Japan.

Events In Cooperation with IACR

• Africacrypt 2011, July 4-8, 2011, Dakar, Senegal.

• International Conference on Security and Cryptography (SECRYPT'11), July 18-21, 2011, Seville, Spain.

• The 18th Workshop on Selected Areas in Cryptography (SAC 2011), August 11-12, 2011, Toronto, Canada.

IACR Calendar of Events in Cryptology

• Australasian Information Security Conference (AISC 2011), Perth, Australia, January 17-20

• Winter School on Secure Computation and Efficiency, Tel-Aviv Area, Israel, January 30-February 1

• 18th International Workshop on Fast Software Encryption (FSE 2011), Lyngby, Denmark, February 14-16

Notification: 4 January 2011

• RSA Conference 2011, Cryptographers' Track (CT-RSA), San Francisco, USA, February 14-18

• Symmetric Key Encryption Workshop 2011 (SKEW 2011), Lyngby, Denmark, February 16-17

Submission: 10 January 2011; Notification: 24 January 2011

• World Congress on Internet Security (WorldCIS-2011) (WorldCIS-2011), London, UK, February 21-23

• 2nd International Workshop on Constructive Side-Channel Analysis and Secure Desi (COSADE'10), Darmstadt, Germany, February 24-25

Notification: 5 January 2011

• 2nd Workshop on Real-life Cryptographic Protocols and Standardization (RLCPS'11), Bay Gardens Beach Resort, St. Lucia, February 28-March 4

• Financial Cryptography and Data Security (FC 2011), Bay Gardens Beach Resort, St. Lucia, February 28-March 4

• Springer-Verlag: Call for Chapters on "Fault Analysis in Cryptography", -, -, March 1-1

• 14th International Conference on Practice and Theory in Public Key Cryptography (PKC 2011), Taormina, Italy, March 6-9

• Special Issue: Protecting the Internet of Things in Journal of Security and Comm (ProtectIoT-SCN), Malaga, Spain, March 10-10

Submission: 10 March 2011

• Workshop on Lightweight Security & Privacy: Devices, Protocols, and Applications (LightSec 2011), Istanbul, Turkey, March 14-15

• Workshop on Cryptography and Security in Clouds (CSC2011), Zurich, Switzerland, March 15-16

Submission: 17 January 2011; Notification: 2 February 2011

• 6th ACM Symposium on Information, Computer and Communications Security (ASIACCS 2011), Hong Kong, China, March 22-24

• Theory of Cryptography Conference (TCC 2011), Providence, RI, USA, March 27-30

•

• Special Issue on "Defending Against Insider Threats and Internal Data Leakage" (DITIL'10), --, --, April 1-1

• The 2011 Workshop on RFID Security (RFIDsec'11 Asia), Wuxi, China, April 6-8

Notification: 1 January 2011

• 7th International Workshop on Coding and Cryptography (WCC 2011), Paris, France, April 11-15

Submission: 18 January 2011; Notification: 1 March 2011

• Eurocrypt 2011, Tallinn, Estonia, May 15-19

Notification: 14 January 2011

• 13th Information Hiding Conference (IH2011), Prague, Czech Republic, May 18-20

Submission: 17 January 2011; Notification: 28 March 2011

• Information Hiding Conference (IH2011), Prague, Czech Republic, May 18-20

Submission: 17 January 2011; Notification: 28 March 2011

• 6th International Conference on Network and Information Systems Security (SAR-SSI 2011), La Rochelle, France, May 18-21

Submission: 14 February 2011; Notification: 29 March 2011

• International Conference on Information Theoretic Security (ICITS), Amsterdam, Netherlands, May 21-24

Notification: 11 February 2011

• International Symposium Security in Collaboration Technologies and Systems (SECOTS2011), Philadelphia, Pennsylvania, USA , May 24-26

• 7th Information Security Practice and Experience Conference (ISPEC 2011), Guangzhou, China, May 30-June 1

Notification: 15 February 2011

• International Workshop on Coding and Cryptology (IWCC 2010), Qingdao, China, May 30-June 3

• 5th Workshop In Information Security Theory And Practice (WISTP 2011), Heraklion, Crete, Greece, June 1-3

Notification: 5 February 2011

• Fourth International Symposium on Hardware-Oriented Security and Trust (HOST-2011), San Diego, CA, US, June 5-6

Submission: 19 January 2011; Notification: 21 March 2011

• IFIP SEC2011 - Future Challenges in Security and Privacy for Academia and Indust (SEC 2011), Lucerne, Switzerland, June 7-9

Notification: 15 January 2011

• 9th International Conference on Applied Cryptography and Network Security (ACNS '11), Nerja, Malaga, Spain, June 7-10

Submission: 21 January 2011; Notification: 22 March 2011

• 4th International Conference on Computational Intelligence in Security for (CISIS'11), Torremolinos (MÁ?LAGA), Spain, June 8-10

Submission: 21 January 2011; Notification: 25 February 2011

• 23rd Annual FIRST Conference on Computer Security and Incident Response (FIRST2011), Vienna, Austria, June 12-17

Notification: 1 February 2011

• The Fourth ACM Conference on Wireless Network Security (ACM WiSec 2011), Hamburg, Germany, June 14-17

Notification: 18 February 2011

• International Conference on Data Compression,Communication and Processing (CCP 2011), Palinuro (Salerno), Italy, June 21-24

Submission: 27 April 2011; Notification: 18 May 2011

• The Second International workshop on Communications Security & Information (CSIA 2011), Ankara, Turkey, June 26-28

Notification: 25 February 2011

• 1st FTRA International Workshop on Convergence Security in Pervasive Env. (IWCS 2011), Crete, Greece, June 28-30

Submission: 31 January 2011; Notification: 1 March 2011

• The 8th FTRA International Conference on Secure and Trust Computing, data m (STA '11), Crete, Greece, June 28-30

Notification: 1 March 2011

• International Workshop on Mobile Commerce, Network & Communication Security (MCNCS 2011), Seoul, Korea, June 30-July 2

Submission: 5 January 2011; Notification: 15 February 2011

• Africacrypt 2011, Dakar, Senegal, July 4-8

Submission: 14 January 2011; Notification: 18 March 2011

• 16th Australasian Conference on Information Security and Privacy (ACISP 2011), Melbourne, Australia, July 11-13

Submission: 11 February 2011; Notification: 15 April 2011

• 25th Annual WG 11.3 Conference on Data and Applications Security and Privac (DBSec 2011), Richmond, VA, USA, July 11-13

Submission: 14 February 2011; Notification: 18 April 2011

• The 10th International Conference on Finite Fields and their Applications (Fq10), Ghent , Belgium, July 11-15

• International Conference on Security and Cryptography (SECRYPT'11), Seville, Spain, July 18-21

Submission: 3 February 2011; Notification: 16 April 2011

• International Conference on Security and Management (SAM'11), Las Vegas, USA, July 18-21

Submission: 10 March 2011; Notification: 3 April 2011

• Special Track on Applied Cryptology and Network Security (STACNS'11), Las Vegas, USA, July 18-21

Submission: 10 March 2011; Notification: 3 April 2011

• 9th International Conference on Privacy, Security and Trust (PST 2011), Montreal, Quebec, Canada, July 19-21

Submission: 20 March 2011; Notification: 9 May 2011

• The Fourth International Conference on Network Security & Applications (CNSA-2011), Chennai, India, July 23-25

Submission: 5 January 2011; Notification: 20 April 2011

• USENIX Security ’11: 20th USENIX Security Symposium (Security ’11), San Francisco, USA, August 10-12

Submission: 7 June 2011

• The 18th Workshop on Selected Areas in Cryptography (SAC 2011), Toronto, Canada, August 11-12

Submission: 9 May 2011; Notification: 11 July 2011

• Crypto 2011, Santa Barbara, USA, August 14-18

• IEEE Transactions on Information Forensics and Security, Special Issue on , NA, NA, September 1-1

Notification: 1 May 2011

• 3rd International Castle Meeting on Coding Theory and Applications 2011 (3ICMCTA), Cardona (Barcelona), Spain, September 11-15

Submission: 1 May 2011

• Workshop on Elliptic Curve Cryptography (ECC 2011), Nancy, France, September 19-21

• Workshop on Cryptographic Hardware and Embedded Systems (CHES 2011), Tokyo, Japan, September 25-28

• The Fifth International Conference on Provable Security (ProvSec 2011), Xi'an, China, October 16-18

Submission: 1 May 2011; Notification: 20 June 2011

• 12th Joint IFIP TC6 and TC11 Conference on Communications and Multimedia Securit (CMS'2011), Ghent, Belgium, October 19-21

Submission: 18 March 2011; Notification: 21 May 2011

• Post-Quantum Crypto Workshop (PQCrypto'11), Taipei, Taiwan, November 30-December 2

• Asiacrypt 2011, Seoul, Korea, December 4-8

Submission: 19 May 2011; Notification: 16 August 2011

Sumber http://www.iacr.or

Penyadapan informasi termasuk salah satu kegiatan intelijen komunikasi. Yaitu suatu kegiatan merekam/mencuri dengar dengan/atau tanpa memasang alat/perangkat tambahan pada jaringan telekomunikasi untuk mendapatkan informasi baik secara diam-diam ataupun terang-terangan.

Agar tidak terjadi kesewenang-wenangan dan gangguan ketertiban, pemerintah harus mengatur kegiatan ini. Regulasi penyadapan informasi telah dimiliki oleh Pemerintah Indonesia yaitu Undang-Undang (UU) nomor 36 tahun 1999 tentang Telekomunikasi, UU nomor 11 tahun 2008 tentang Informasi dan Transaksi Elektronik (ITE) serta Peraturan Menteri nomor 01/P/M.KOMINFO/03/2008 tentang Perekaman Informasi untuk Kepentingan Pertahanan dan Keamanan Negara.

Pada prinsipnya, setiap orang dilarang melakukan kegiatan penyadapan atas informasi yang disalurkan melalui jaringan telekomunikasi dalam bentuk apapun seperti tertuang dalam UU no. 36 tahun 1999 pasal 40. Yang dimaksud oleh pasal ini adalah penyadapan yang tidak sah. Dalam pasal 30 UU no. 11 tahun 2008 ditambahkan dengan dilarang mengakses komputer dan/atau sistem elektronik milik orang lain untuk mencuri informasi/dokumen elektronik dengan cara apapun secara tanpa hak atau melawan hukum (kegiatan hacking dan cracking).

Selain melarang kegiatan penyadapan atau intersepsi (pasal 31), UU ITE juga melarang kegiatan jamming (pasal 33) dan phishing (pasal 35).

Namun demikian, dalam pasal 41 UU no. 36 tahun 1999 terdapat keharusan bagi setiap penyelenggara jasa telekomunikasi untuk merekam pemakaian fasilitas telekomunikasi yang digunakan oleh pengguna jasa telekomunikasi. Nantinya, hasil perekaman itu akan digunakan sebagai pembuktian kebenaran pemakaian fasilitas telekomunikasi atas permintaan pengguna jasa telekomunikasi.

Agar tidak terjadi penyalahgunaan hasil perekaman tersebut, dalam pasal 42 disebutkan bahwa penyelenggara jasa telekomunikasi wajib merahasiakan informasi yang dikirim dan/atau diterima oleh pelanggan jasa telekomunikasi melalui jaringan telekomunikasi yang diselenggarakannya. Dan hanya digunakan untuk kepentingan proses peradilan pidana.

Kemudian sebagai turunan dari UU no. 36 tahun 1999 ini Pemerintah melalui Menteri Komunikasi dan Informasi (Menkominfo) mengeluarkan Peraturan Menteri nomor 01/P/M.KOMINFO/03/2008 tentang Perekaman Informasi untuk Kepentingan Pertahanan dan Keamanan Negara. Peraturan Menteri ini mengatur ketentuan teknis perekaman, tatacara penyadapan informasi secara legal oleh Pemerintah yang ditujukan bagi kepentingan nasional/negara dengan memperhatikan etika dan perlindungan kerahasiannya.

Penyadapan informasi dalam peraturan ini dijabarkan sebagai perekaman informasi yaitu kegiatan mendengarkan, mengikuti, menelusuri, mencatat atau merekam suatu informasi dan/atau komunikasi seseorang oleh Penyelenggara Jaringan dan/atau Jasa Telekomunikasi atas permintaan yang dilakukan secara sah oleh aparat intelijen negara untuk kepentingan pertahanan dan keamanan negara.

Penyadapan informasi yang dilakukan oleh negara dalam Peraturan ini digunakan untuk melindungi masyarakat dari tindak pidana, perlindungan konsumen, mendukung penyelenggaraan negara yang bersih, membuktikan sebuah tindakan pidana, memberantas korupsi, mencegah penyalah gunaan obat-obatan psikotropika, mencegah penyalahgunaan narkotika, mencegah tindak pidana pencucian uang, mencegah tindak pidana terorisme dan mempertahankan kepentingan negara.

Dalam pasal 2 lebih ditegaskan bahwa Perekaman Informasi secara sah dilaksanakan untuk kepentingan pertahanan dan keamanan negara yang berdasarkan asas manfaat, adil dan merata, keamanan, kemitraan, etika, kepercayaan pada diri sendiri, perlindungan privasi, kepastian hukum, kepentingan umum, pertahanan negara, kerahasiaan, keamanan dan keutuhan informasi, serta kehati-hatian.

Namun sangat disayangkan kegiatan perekaman ini masih mengacu pada standar asing bukan standar Indonesia seperti disebutkan dalam pasal 7 ayat (3), “Standar internasional sebagaimana dimaksud pada ayat (2) antara lain European Telecommunications Standards Institute (ETSI) untuk lawful interception atau panduan sesuai Communications Assistance for Law Enforcement Act (CALEA)”. Bunyi ayat (2) yang dirujuk adalah “Konfigurasi teknis alat dan/atau perangkat perekaman sesuai dengan ketentuan standar internasional yang berlaku dengan memperhatikan prinsip kompatibilitas.”

Mengenai kerahasiaan hasil penyadapan/perekaman, seperti halnya perlindungan informasi hasil perekaman pada UU no. 36 tahun 1999, dalam peraturan ini disebutkan secara lebih spesifik yaitu :

dalam pasal 13 ayat (1) Informasi yang diperoleh melalui perekaman sebagaimana diatur dalam Peraturan Menteri ini bersifat rahasia dan hanya dapat dipergunakan oleh Intelijen Negara untuk kepentingan pertahanan dan keamanan negara. Dan ayat (2) Penyelenggara Telekomunikasi dan Intelijen Negara, serta pihak-pihak yang terkait dengan diperolehnya informasi melalui perekaman informasi ini dilarang baik dengan sengaja atau tidak sengaja menjual, memperdagangkan, mengalihkan, mentransfer dan/atau menyebarkan informasi, dan/atau membuat informasi tersebut menjadi dapat diakses publik, baik perekaman secara tertulis, lisan maupun menggunakan komunikasi elektronik kepada pihak manapun.

Bila terjadi pelanggaran atau penyalahgunaan maka sanksi pidana telah mengancam. Namun ada yang agak unik, untuk pelanggaran perorangan jauh lebih berat sanksinya daripada pelanggaran oleh perusahaan penyelenggara jasa telekomunikasi seperti tertuang dalam pasal 56 UU no. 36 tahun 1999, “Barang siapa yang melanggar ketentuan sebagaimana dimaksud dalam Pasal 40, dipidana dengan pidana penjara paling lama 15 (lima belas) tahun”. Dalam pasal 57, “Penyelenggara jasa telekomunikasi yang melanggar ketentuan sebagaimana dimaksud dalam Pasal 42 ayat (1), dipidana dengan pidana penjara paling lama 2 (dua) tahun dan atau denda paling banyak Rp 200.000.000,00 (dua ratus juta rupiah).” Sedangkan UU ITE mempidana (perorangan) dengan penjara paling lama 10 tahun dan/atau denda paling banyak delapan ratus juta rupiah. -antz-

Dikutip dari: http://hadiwibowo.wordpress.com

Dari e-mail ke komunikasi selular, dari secure Web access ke digital cash, kriptografi merupakan bagian penting dari sistem informasi masa kini. Kriptografi membantu memberikan akuntabilitas, keadilan, akurasi, dan kerahasiaan. Dapat mencegah penipuan dalam perdagangan elektronik dan menjamin keabsahan transaksi keuangan. Dapat membuktikan identitas Anda atau melindungi anonimitas. Hal ini dapat menjaga fraud dari mengubah halaman Web Anda dan mencegah pesaing industri dari membaca dokumen-dokumen rahasia Anda. Dan di masa depan, seperti perdagangan dan komunikasi terus pindah ke jaringan komputer, kriptografi akan menjadi lebih dan lebih penting.

Tetapi sekarang kriptografi di pasar tidak memberikan tingkat keamanan seperti yangdiiklankan. Kebanyakan sistem tidak dirancang dan dilaksanakan di konser dengan kriptografer, tetapi oleh para insinyur yang menganggap kriptografi hanya sebagai komponen lain. It’s not. Anda tidak dapat membuat sistem aman dengan terpaku pada kriptografi yang ketinggalan jaman. Anda harus tahu apa yang Anda lakukan setiap langkah, dari pembuatan konsep melalui instalasi.

Miliaran dolar yang dibelanjakan untuk keamanan komputer, dan ternyata sebagian besar itu adalah sia-sia jika produk-produk tersebut tidak aman. Bagaimanapun, kriptografi yang lemah kelihatan sama seperti kriptografi yang kuat. Dua produk enkripsi e-mail mungkin mempunyai user interface yang hampir sama, namun ada yang aman, sementara yang lain ada yang rawan dari eavesdropper.

Saat ini keamanan komputer adalah bagaikan rumah kartu; hal itu mungkin berlaku untuk sekarang, tetapi tidak dapat bertahan untuk selamanya. Banyak produk yang tidak aman belum rusak karena mereka masih dalam tahap awal. Tetapi ketika produk-produk ini digunakan secara luas, mereka akan menjadi sasaran kriminal. Pers akan mempublikasikan serangan, menggerogoti kepercayaan publik dalam sistem ini. Pada akhirnya, produk akan menang atau kalah di pasar tergantung pada kekuatan keamanan mereka.

Ancaman terhadap sistem komputer

Setiap bentuk perdagangan yang pernah diciptakan telah banyak mengalami penipuan, dari memasang timbangan di mulai petani pasar untuk mata uang palsu ke faktur palsu. Skema perdagangan elektronik juga akan menghadapi penipuan, melalui pemalsuan, penipuan, penolakan layanan, dan kecurangan. Bahkan, komputerisasi membuat risiko yang lebih besar, dengan memungkinkan serangan yang mungkin terhadap non-sistem otomatis. Seorang pencuri dapat membuat hidup menggelapkan satu sen dari setiap pemegang kartu Visa. Anda tidak dapat berjalan-jalan mengenakan topeng wajah orang lain, tetapi dalam dunia digital itu mudah untuk berpura-pura sebagai orang lain. Hanya kriptografi yang kuat dapat melindungi terhadap serangan ini.

Beberapa serangan terhadap privasi yang ditargetkan: seorang anggota pers mencoba untuk membaca figur publik e-mail, atau sebuah perusahaan mencoba untuk mencegat komunikasi pesaing.

Serangan kriminal sering oportunis, dan sering kali semua sistem harus lebih aman daripada sistem berikutnya. Tetapi ada ancaman lainnya. Beberapa penyerang termotivasi oleh publikasi; mereka biasanya memiliki sumber daya yang penting melalui lembaga riset mereka atau korporasi dan waktu dalam jumlah besar, tetapi hanya sedikit yang melihat dari sumber daya keuangan. Pengacara kadang-kadang membutuhkan sistem menyerang, untuk membuktikan klien mereka tidak bersalah. Pengacara dapat mengumpulkan rincian tentang sistem melalui proses penemuan, dan kemudian menggunakan sumber daya keuangan yang cukup besar untuk menyewa para ahli dan membeli peralatan. Dan mereka tidak harus mengalahkan sistem keamanan sama sekali, hanya cukup untuk meyakinkan hakim bahwa keamanannya cacat.

Vandalisme electronik adalah masalah yang semakin serius. Dan tentu saja, secara rutin pengacau dan pencuri masuk ke sistem komputer jaringan. Ketika perlindungan keamanan tidak memadai, penyusup menjalankan sesuatu yang risiko tertangkapnya kecil.

Penyerang tidak mengikuti aturan; mereka curang. Mereka dapat menyerang sistem dengan menggunakan teknik yang tidak pernah terpikirkan oleh para perancang. Seni pencuri rumah adalah dengan memotong melalui dinding dengan gergaji. Sistem keamanan rumah, tidak peduli betapa mahal dan canggih, tidak akan punya kesempatan melawan serangan ini. Pencuri komputer datang melalui dinding juga. Mereka mencuri data teknis, menyuap orang dalam, memodifikasi perangkat lunak, dan berkolusi. Mereka mengambil keuntungan dari teknologi yang lebih baru daripada sistem, dan bahkan menemukan fungsi matematika baru untuk menyerang sistem.

Peluang mendukung penyerang. Orang jahat memiliki lebih banyak peluang untuk mendapatkan keuntungan dengan memeriksa sistem orang-orang baik.

Kriptografi apa yang dapat dan tidak dapat

Tidak ada yang bisa menjamin 100% keamanan. Tetapi kita dapat bekerja ke arah penerimaan 100% risiko. Penipuan ada dalam sistem perdagangan saat ini: uang tunai dapat dipalsukan, cek diubah, nomor kartu kredit dicuri. Namun sistem ini masih berhasil karena manfaat dan kemudahan lebih besar daripada kerugian. Sistem Privasi – dinding lemari besi, kunci pintu, tirai – tidak sempurna, tetapi mereka seringkali hal itu menjadi cukup baik. Sistem kriptografi yang baik akan menghasilkan keseimbangan antara apa yang mungkin dan apa yang dapat diterima.

Kriptografi yang kuat dapat menahan serangan yang ditargetkan sampai titik – titik di mana ia menjadi lebih mudah untuk mendapatkan informasi dengan cara lain. Sebuah program enkripsi komputer, tidak peduli seberapa baik, tidak akan mencegah penyerang dari seseorang melalui trash.

Kabar baik tentang kriptografi adalah bahwa kita sudah memiliki algoritma dan protokol yang kita butuhkan untuk mengamankan sistem. Kabar buruknya adalah bahwa itu adalah bagian yang mudah; melaksanakan protokol supaya berhasil itu membutuhkan keahlian. Bidang keamanan yang berinteraksi dengan orang – manajemen kunci, manusia / interface keamanan komputer, akses kontrol – seringkali menentang analisis. Dan disiplin infrastruktur kunci publik, perangkat lunak keamanan, keamanan komputer, keamanan jaringan, dan tamper-resistant desain hardware sangat kurang dipahami.

Perusahaan sering salah, mengimplementasikan algoritma dan protokol yang tidak aman. Protokol yang terbaik yang pernah diciptakan dapat jatuh ke serangan yang mudah jika tidak ada yang memberi perhatian yang lebih kompleks mengenai masalah implementasi. Keamanan netscape jatuh ke sebuah bug pada RNG. Kekurangan dapat berada di mana saja: model ancaman, desain sistem, perangkat lunak atau implementasi perangkat keras, sistem manajemen. Keamanan merupakan rantai, dan satu link saja ada yang lemah dapat mematahkan seluruh sistem. Fatal bug mungkin jauh dari bagian keamanan perangkat lunak, namun sebuah keputusan desain yang tidak ada hubungannya dengan keamanan dapat tetap membuat cacat keamanan.

Setelah Anda menemukan kesalahan keamanan, Anda dapat memperbaikinya. Tapi menemukan kekurangan dalam suatu produk bisa sangat sulit. Keamanan berbeda dari persyaratan desain lainnya, karena fungsi tidak sama dengan kualitas. Jika pengolah kata prints berhasil, Anda tahu bahwa fungsi mencetak bekerja. Keamanan berbeda; hanya karena mengakui yang aman kombinasi yang benar tidak berarti bahwa isinya aman dari safecracker. Tidak ada jumlah beta umum akan menunjukkan kelemahan keamanan, dan tidak ada tes mungkin yang dapat membuktikan tidak adanya kekurangan.

Threatment model

Sebuah desain yang baik dimulai dengan model threatment: apa sistem ini dirancang untuk melindungi, dari siapa, dan untuk berapa lama. Model threatment harus mengambil seluruh sistem ke dalam rekening – bukan hanya data yang akan dilindungi, tetapi orang-orang yang akan menggunakan sistem dan bagaimana mereka akan menggunakannya. Apa yang memotivasi para penyerang? Serangan harus dicegah, atau bisa mereka hanya bisa terdeteksi? Kalau yang terburuk terjadi dan salah satu dasar asumsi keamanan dari suatu sistem rusak, apakah ada pemulihan bencana itu mungkin bisa dilaksanakan? Jawaban atas pertanyaan-pertanyaan ini tidak dapat distandardisasi; karena berbeda untuk setiap sistem. Seringkali seorang desainer tidak meluangkan waktu untuk membangun model yang akurat guna menganalisis risiko yang nyata.

Model ancaman memungkinkan baik desainer produk dan konsumen untuk menentukan langkah-langkah keamanan yang mereka butuhkan. Apakah masuk akal untuk mengenkripsi hard drive Anda jika Anda tidak meletakkan file Anda di tempat yang aman? Bagaimana bisa seseorang di dalam perusahaan menipu sistem perdagangan? Apakah audit log cukup baik untuk meyakinkan pengadilan? Anda tidak dapat merancang sebuah sistem yang aman, kecuali jika Anda mengerti apa yang aman terhadapnya.

Desain sistem

Pekerjaan perancangan adalah andalan dari ilmu kriptografi. Kriptografi merupakan campuran dari beberapa bidang matematika: teori bilangan, teori kompleksitas, teori informasi, teori probabilitas, aljabar abstrak, dan analisis formal, antara lain. Hanya sedikit yang dapat dilakukan ilmu pengetahuan dengan benar, dan sedikit pengetahuan adalah hal yang berbahaya: kriptografer berpengalaman hampir selalu mendesain sistem yang cacat.

Desain sistem kriptografi juga merupakan seni. Seorang desainer harus menjaga keseimbangan antara keamanan dan aksesibilitas, anonimitas dan akuntabilitas, privasi dan ketersediaan. Ilmu saja tidak bisa membuktikan keamanan; hanya pengalaman, dan intuisi yang lahir dari pengalaman, dapat membantu kriptografer dalam mendesain sistem yang aman dan menemukan kekurangan dalam desain yang ada.

Pelaksanaan

Ada perbedaan besar antara algoritma matematika dan implementasi konkret di hardware atau software.

Sering kali bagian tersulit dari kriptografi adalah membuat orang tertarik untuk menggunakannya. Sulit untuk meyakinkan konsumen bahwa privasi keuangan mereka sangat penting ketika mereka bersedia untuk meninggalkan catatan pembelian terperinci sebagai imbalan untuk satu seperseribu perjalanan gratis ke Hawaii. Sulit untuk membangun sebuah sistem yang menyediakan otentikasi kuat di atas sistem yang dapat ditembus.

Keamanan negara

Sekarang ini, pengguna tidak mempunyai cara yang baik membandingkan sistem yang aman. Majalah komputer membandingkan produk keamanan dengan daftar fitur mereka, bukan dengan mengevaluasi keamanan mereka. Demikian juga dengan masyarakat yang bergantung pada pemerintah untuk melihat keluar demi keselamatan dan keamanan daerah di mana mereka tidak memiliki pengetahuan untuk membuat evaluasi – makanan kemasan, penerbangan, obat-obatan. Tapi untuk kriptografi, pemerintah AS melakukan hal yang sebaliknya.

Ketika sebuah kecelakaan pesawat, ada pertanyaan, analisis, dan laporan. Informasi ini disebarkan secara luas, dan semua orang belajar dari kegagalan. Anda dapat membaca catatan lengkap tentang kecelakaan suatu maskapai penerbangan komersial. Dan justru ketika sistem perdagangan bank secara elektronik mengalami penipuan, biasanya malah ditutup-tutupi. Jika hal ini sampai masuk koran, maka rincian-rinciannya akan dihilangkan. Tidak seorang pun yang akan menganalisa serangan, dan tidak ada yang akan belajar dari kesalahan. Bank hanya mencoba untuk menambal hal-hal tersebut secara rahasia, berharap bahwa publik tidak akan kehilangan kepercayaan terhadap sistem yang tidak percaya diri. Dan selanjutnya dalam jangka panjang, kerahasiaan tersebut akan membuka jalan bagi kasus pelanggaran yang lebih serius.

Sejarah telah mengajarkan kepada kita: jangan pernah meremehkan jumlah uang, waktu, dan usaha seseorang karena nantinya akan menggagalkan sistem keamanan. Akan selalu lebih baik jika kita selalu mengasumsikan yang hal-hal terburuk yang akan terjadi. Anggap saja bahwa lawan Anda lebih baik daripada mereka. Asumsikan ilmu pengetahuan dan teknologi akan segera bisa membuat manusia melakukan hal-hal yang mereka belum bisa.

Diterjemahkan dari: http://www.schneier.com

Di film-film luar banyak cerita tentang penyelidikan intelijen suatu pihak atau mata-mata ke pihak-pihak lain atau malah saling memata-matai satu sama lain. Kemana musuhnya pergi, selalu bisa dilacak dengan GPS. Alat pelacak dipasang di semua barang-barang yang dibawa sama musuhnya. Pokoknya, si pengintai mau sampai musuhnya itu tidak punya tempat bersembunyi, di mana pun dia berada, pasti langsung dapat dilacak. Kemanapun perpindahanya teknologi GPS bisa langsung menemukannya dengan bantuan satelit. Sebenarnya apa itu yang disebut GPS? Dan bagaimana cara kerjanya dengan satelit?

Pertama, kita cari tahu gimana sih satelit itu?? Manusia sudah banyak membuat satelit-satelit meluncurkan dan megorbitkanya untuk menjalankan berbagai tugas tertentu. Satelit buatan manusia ini tersusun dari macam-macam peralatan udah diprogram khusus untuk menjalankan tugasnya selama mengorbit. Ada banyak macam-macam satelit yang ada, misalnya satelit pemantau cuaca yang selalu memonitor keadaan cuaca, dan satelit komunikasi yang dilengkapi penangkap dan pengirim frekuensi sinyal komunikasi. Satelit-satelit inilah yang membantu teknologi GPS.

Dengan gambaran tentang satelit di atas, lalu kita intip sedikit tentang GPS yang sering ada di film-film action yang sering kita tonton, apa sih GPS itu??

GPS Global Positioning System adalah Teknologi yang memerlukan satelit GPS untuk menjalankan sistem radio navigasi dan penentuan posisi suatu titik. GPS memerlukan 24 satelit buatan, kenapa jumlahnya 24? Menurut sumber, karena bentuk bumi yang bulat sehingga semua permukaan dapat terpantau… Jadi kalo digmabarin 24 satelit itu mengorbit di atas bumi seperti ini

Sekarang, kita cari tau sedikit tentang bagaimana GPS bekerja. Sistem GPS didesain untuk memberikan informasi tentang posisi titik atau point dan kecepatan tiga dimensi serta waktu secara kontinu. GPS terdiri dari tiga segmen utama, yaitu segmen angkasa berupa satelit-satelit GPS yang tadi telah dibahas, segmen kontrol sistem yang berupa pengontrol satelit, dan segmen user yaitu si pemakai GPS. User harus memilki alat-alat penerima dan pengolah sinyal data GPS agar bisa dipantau. Teknologi GPS ini bebas dimanfaatkan oleh siapa saja asal memiliki alat GPS receiver. Sehingga dapat melakukan perhitungan koordinat posisi dirinya berdasarkan data yang ada.

Konsep yang paling dasar untuk penentuan suatu titik dengan GPS adalah dengan pengukuran jarak ke beberapa satelit GPS yang koordinatnya telah diketahui. Untuk penerima sinyal satelit GPS, digunakan dua macam tipe yaitu tipe Navigasi sebagai penentu posisi dan tipe Geodetik untuk possisi dengan ketelitian tinggi.

Pada tulisan ini, saya akan mencoba berbagi sedikit pengetahuan saya tentang salah satu protokol keamanan (kriptografi) yakni WEP. Kenapa dari sekian banyak protokol kriptografi, saya hanya akan membahas WEP ? Hal ini karena sampai dengan saat ini WEP masih banyak digunakan. Hal ini dapat dilihat dari informasi yang diberikan oleh tabel dibawah ini :

Data dalam di atas diambil dari 490 sampel jaringan di bagian tengah Jerman pada bulan Maret 2007 [Eric Tews et.al, 2007]. Walaupun sampai dengan saat ini WEP sudah banyak klaim mengenai security threats terhadapnya. Sebelum berlanjut kepada kenapa WEP menjadi begitu tidak aman, pertama kita bahas dulu mengenai apa itu WEP.

WEP merupakan suatu protokol kriptgrafi yang didesain oleh sebuah grup yang beranggotakan orang-orang di IEEE dengan tujuan untuk memberikan security service pada jaringan wireless. Adapun layanan security-nya yaitu :

- Data Privacy

- Data Integrity

- Access Control

Yang dimaksud dengan data privacy adalah jaminan bahwa data-data yang ditransfer hanya bisa dibaca oleh authenticated members saja. Kemudian data integrity maksudnya adalah jaminan bahwa data yang ditransfer tidak berubah. Sedangkan access control maksudnya adalah jika terdapat suatu corrupted message maka hal tersebut akan dianggap pesan itu tidak valid sehingga akan di-reject. Access control ini sangat tergantung pada data integrity.

Kemudian berlanjut ke mekanisme yang terjadi pada WEP. Algoritma kriptografi yang digunakan pada WEP yaitu RC4. Misalkan seorang pengirim S akan mengirimkan data ke seorang receiver R. Pertama keduanya akan melakukan sharing secret key k. Berikut ini Alur dari prosesnya :

Sender :

- Hitung checksum value c(M) menggunakan algoritma CRC (cyclic redudancy check).

- Pilih nilai IV v kemudian generate keystreams dengan menggunakan algoritma RC4, RC4(v,k).

- Lalu enkripsi messages M, dengan meng-XOR-kannya dengan keystream, XOR<M , c(M)>

- Transmisikan ciphertext yang di-concate dengan nilai IV v,( C||v).

Receiver :

- Bangkitkan keystream menggunakan nilai IV v dan secret key k

- Dekripsi cipherteks tadi dengan meng-XOR-kannya, sehingga diperoleh <M’, c’>

- Kemudian periksa apakah nilai c’=c’(M’)

- Jika sama, maka pesan tersebut valid.

Selanjutnya berikut alasan-alasan mengapa WEP dinyatakan tidak aman :

- Nilai IV ditransmisikan secara plain

Sehingga hal ini memungkinkan seorang attacker untuk menganalisis mengenai penggunaan IV, yakni mengenai periode perulangan penggunaannya.

- Kunci k sangat jarang sekali di-update

- Otentikasi sumber data

(Oleh Ricky Aji Pratama…., ilmukripto.wordpress.com)

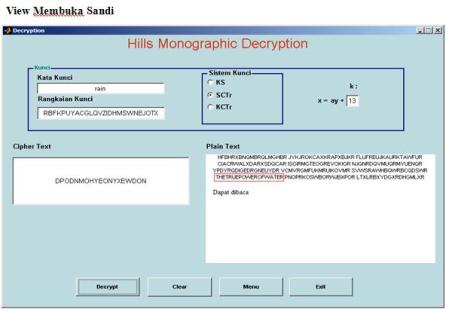

Sistem HC (Hills Monographic + Caesar)

Sistem Linear Hills Transformation diciptakan oleh Professor Hill. Dimana sistem Hills itu sendiri dibagi menjadi empat kategori yaitu monographic substitution, digraphic substitution, trigraphic substitution dan polygraphic substitution. Pada makalah ini, yang diaplikasikan ke dalam program adalah sistem monographic substitution, digraphic substitution dan trigraphic substitution.

Sistem Caesar diciptakan oleh Kaisar Romawi, Julius Caesar. Sehingga dinamakan Caesar Cipher. Sistem Caesar ini terbagi dalam 2 kategori, Caesar dengan kunci pergeseran huruf dan Caesar yang menggunakan kunci campur yang ditransformasikan dengan KS, SCTr mapun KCTr.

Menyandi Monographic Substitution + Caesar

Penyandian monographic menggunakan bentuk persamaan linier atau persamaan matematika sebagai berikut :

y = ax + k

dimana:

y : huruf sandi

a : koefisien (ditentukan sendiri)

x : huruf terang

k : koefisien (ditentukan sendiri)

Syarat-syarat dikatakan persamaan itu sesuai yaitu:

- a≠ 0

- a≠genap

- a≠ 13

- Disarankan a = ganjil

Angka yang menunjukan nilai dari huruf terang maupun huruf sandi ini merupakan hasil transformasi dari kata kunci baik menggunakan KS, SCTr, KCTr, IKCTr, maupun menggunakan transformasi lainnya.

Contoh :

Kata Kunci (KK) : MONOGRAPHIC/SCTr

Diubah menjadi : MONGRAPHIC

| No | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | |

| KS | M | O | N | G | R | A | P | H | I | C | B | D | E | |

| SCTr | M | B | U | O | D | V | N | E | W | G | F | X | R | |

| KCTr | A | K | Z | C | T | G | F | X | H | Q | I | S | M |

| No | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | |

| KS | F | J | K | L | Q | S | T | U | V | W | X | Y | Z | |

| SCTr | J | Y | A | K | Z | P | L | H | Q | I | S | C | T | |

| KCTr | B | U | N | E | W | O | D | V | P | L | R | J | Y |

Persamaannya : y = 7x + 2

Teks terang : BOMB

Kita transformasikan dengan SCTr dengan kata kunci di atas.

B :1 O: 3 M:0 B:1 kemudian kita masukan menjadi :

y1 = 7(1) + 2 = G

y2 = 7(3) + 2 = S

y3 = 7(0) + 2 = U

y4 = 7(1) + 2 = G

Teks sandinya menjadi G S U G

Kemudian setelah itu disandi lagi menggunakan caesar dengan kunci yang sama dengan hills monographic.

Teks Sandi1 : GSUG

Kata Kunci : MONOGRAPHIC/SCTr

| No | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | |

| Normal | A | B | C | D | E | F | G | H | I | J | K | L | M | |

| SCTr | M | B | U | O | D | V | N | E | W | G | F | X | R | |

| No | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | |

| Normal | N | O | P | Q | R | S | T | U | V | W | X | Y | Z | |

| SCTr | J | Y | A | K | Z | P | L | H | Q | I | S | C | T |

Kita transformasikan teks sandi1 GSUG dengan abjad normal :

G:6 S:18 U:20 G:6 ,kemudian transformasikan dengan SCTr dari kunci sehingga hasilnya. Sandi2 = N P H N

Membuka Sandi Monographic Substitution + Caesar

Membuka sitem HC ini pertama yaitu dengan mentransformasikan tabel di bawah ini dari SCTr dari kata kunci dengan abjad normal.

| No | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | |

| Normal | A | B | C | D | E | F | G | H | I | J | K | L | M | |

| SCTr | M | B | U | O | D | V | N | E | W | G | F | X | R |

| No | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | |

| Normal | N | O | P | Q | R | S | T | U | V | W | X | Y | Z | |

| SCTr | J | Y | A | K | Z | P | L | H | Q | I | S | C | T |

Sehingga teks sandinya menjadi:

N = G

P = S

H = U

N = G

Kemudian rubah persamaan y = 7x + 2 menjadi x = 15y – 2×15 dengan tabel modulo 26.

Tabel Modulo 26

Kemudian transformasikan teks sandi dengan angka kunci pada SCTr sehingga G:6 S:18 U:20 G:6 dan masukan angka tersebut pada persamaan

x = 15y – 2.

x1 = (15(9) – 2(15) )mod 26 = B

x2 = (15(23) – 2(15)) mod 26 = O

x3 = (15(2) – 2(15)) mod 26 = M

x4 = (15(9) – 2(15)) mod 26 = B

Sehingga diperoleh teks terang adalah B O M B.

Karena terlalu banyak source codenya jadi saya tidak bisa mempostingnya.

Bila ada yang membutuhkan source codenya bisa kirim email ke yopie.maulana@gmail.com

Kriptografi merupakan seni dan ilmu menyembunyikan informasi dari penerima yang tidak berhak. Kata cryptography berasal dari kata Yunani kryptos (tersembunyi) dan graphein (menulis).Cryptology adalah ilmu yang mencakup cryptography dan cryptanalysis. Proses utama dalam kriptografi yaitu:

- Enkripsi adalah proses dimana informasi/data yang hendak dikirim diubah menjadi bentuk yang hampir tidak dikenali sebagai informasi awalnya dengan menggunakan algoritma tertentu.

- Dekripsi adalah kebalikan dari enkripsi yaitu mengubah kembali bentuk tersamar tersebut menjadi informasi awal

Berikut adalah istilah-istilah yang digunakan dalam bidang kriptografi :

- Plaintext (M) adalah pesan yang hendak dikirimkan (berisi data asli).

- Ciphertext (C) adalah pesan ter-enkrip (tersandi) yang merupakan hasil enkripsi.

- Enkripsi (fungsi E) adalah proses pengubahan plaintext menjadi ciphertext.

- Dekripsi (fungsi D) adalah kebalikan dari enkripsi yakni mengubah ciphertext menjadi plaintext, sehingga berupa data awal/asli.

- Kunci adalah suatu bilangan yang dirahasiakan yang digunakan dalam proses enkripsi dan dekripsi.

Sejarah sistem sandi Caesar

Sekitar 50 SM, Julius Caesar, kaisar Roma, menggunakan cipher substitusi untuk mengirim pesan ke Marcus Tullius Cicero. Pada cipher ini, huruf-huruf apfabet disubstitusi dengan huruf-huruf yang lain pada alfabet yang sama. Karena hanya satu alfabet yang digunakan, cipher ini merupakan substitusi monoalfabetik. Cipher semacam ini mencakup penggeseran alfabet dengan 3 huruf dan mensubstitusikan huruf tersebut. Substitusi ini kadang dikenal dengan C3 (untuk Caesar menggeser 3 tempat). Secar umum sistem cipher Caesar dapat ditulis sbb.:

Misalkan A = 0, B = 1, …, Z = 25, maka secara matematis caesar cipher dirumuskan sebagai berikut:

Enkripsi: C = E(P) = (P + 3) mod 26

Dekripsi: P = D(C) = (C – 3) mod 26

Contoh:

P : A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

C : D E F G H I J K L M N O P Q R S T U V W X Y Z A B C

Plainteks: AWASI ASTERIX DAN TEMANNYA OBELIX

Cipherteks: DZDVL DVWHULA GDQ WHPDQQBA REHOLA

Jika pergeseran huruf sejauh k, maka:

Enkripsi: C = E(P) = (P + k) mod 26

Dekripsi: P = D(C) = (C – k) mod 26

k = kunci rahasia

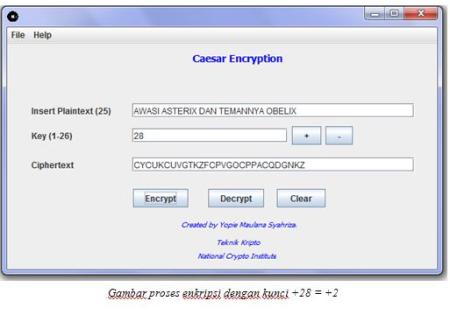

Aplikasi Penyandian Caesar dengan Java

Baik tadi adalah asal mulanya sistem sandi klasik Caesar maka sekarang saya akan membuat dalam bentuk aplikasi dengan menggunakan java agar tidak secara paper and pencil lagi…

Jika di atas telah dicoba program dengan menggunakan kunci +3 dan hasilnya sama dengan contoh di atas, maka kita akan coba kembali dengan kunci yang lain,..mau kunci berapa?????

Jika di atas telah dicoba program dengan menggunakan kunci +3 dan hasilnya sama dengan contoh di atas, maka kita akan coba kembali dengan kunci yang lain,..mau kunci berapa?????

Kita coba dengan menggunakan kunci +28 maka ini akan sama dengan kunci +2, karena menggunakan modulus 26. Kenapa menggunakan modulus 26 karena jumlah huruf sebanyak 25, jika belum tau modulus yaitu sisa hasil bagi bisa lihat sumber-sumber lain atau bias cari di google.

Kripanalisis Sistem sandi Caesar

Kripanalisis adalah aksi untuk memecahkan atau membuka ciphertext menjadi plaintext dengan berbagai cara dengan tidak mengetahui kuncinya. Karena sistem Caesar ini hanya menggunakan kunci sampai dengan 26 maka biasanya menggunakan Running key yaitu dengan mencoba semua kunci dari 1 sampai 26.

Ciphertext : HDHZPHZALYPEKHUALTHUUFHVILSPE

Running key

1 GCGYO GYZKX ODJGT ZKSGT TEGUH KROD

2 FBFXN FXYJW NCIFS YJRFS SDFTG JQNC

3 EAEWM EWXIV MBHER XIQER RCESF IPMB

4 DZDVL DVWHU LAGDQ WHPDQ QBDRE HOLA

5 CYCUK CUVGT KZFCP VGOCP PACQD GNKZ

6 BXBTJ BTUFS JYEBO UFNBO OZBPC FMJY

7 AWASI ASTER IXDAN TEMAN NYAOB ELIX

8 ……………..…

21 MIMEU MEFQD UJPMZ FQYMZ ZKMAN QXUJ

22 LHLD TLDEP CTIOL YEPXL YYJLZ MPWTI

23 KGKCS KCDOB SHNKX DOWKX XIKYL OVSH

24 JFJBR JBCNA RGMJW CNVJW WHJXK NURG

25 IEIAQ IABMZ QFLIV BMUIV VGIWJ MTQF

Kalau ada yang membutuhkan source codenya bisa kirim email ke yopie.maulana@gmail.com.

Mungkin ini saja yang bisa saya share dan mohon maaf ya bila banayak salah mohon dimaklum.,..he….salam persandian….

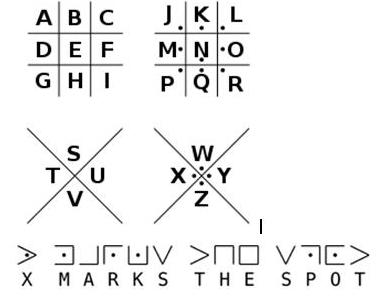

PIGPEN CIPHER

Sandi klasik memang saat ini tidak dapat lagi diandalkan untuk menjaga kerahasiaan suatu informasi, karena dapat dengan mudah dianalisis dan dibuka oleh orang-orang yang tidak berhak mengetahuinya. Namun ternyata sandi klasik saat ini masih digunakan dalam berbagai bidang, walaupun bukan untuk merahasiakan informasi penting. Salah satu sandi klasik yang menarik untuk kita ketahui dan kita pelajari adalah sandi pigpen. Sandi ini memang tidak kita dapatkan dalam mata kuliah apapun di kelas, tetapi siapa yang menyangka bahwa sandi sederhana ini pernah digunakan oleh persaudaraan rahasia seperti Freemason atau Rosicrucian. Berikut ini sedikit penjelasan mengenai sandi ini……..

Sandi Pigpen atau yang sering juga disebut masonic cipher , Freemason cipher atau Rosicrucian cipher termasuk dalam sandi substitusi geometrik sederhana. Sandi ini mensubstitusi huruf menjadi simbol, salah satunya seperti di bawah ini

Sandi ini tergolong sangat lemah karena dapat digolongkan ke dalam monoalfabetik substitusi, sehingga hanya dengan menghitung frekuensi kemunculan huruf dengan DFM kita sudah dapat memecahkan sandi ini.

Penggunaan sandi ini pertama kali tidak diketahui dengan pasti, tetapi sejarah mencatat bahwa sandi ini sudah mulai digunakan sejak tahun 1700-an. Variasi dari sandi ini juga digunakan oleh persaudaraan Rosicrucian dan Freemason. Oleh karena itulah sandi ini juga disebut Freemason cipher atau Rosicrucian cipher. Freemason dan Rosicrucian diketahui mulai menggunakan sandi ini sejak 1700-an untuk menjaga kerahasiaan catatan dan ritual yang mereka lakukan. Sandi pigpen ini juga ditemukan sebagai ukiran di batu nisan anggota Freemason. Salah satu sandi ini pada batu nisan yang ditemukan di Trinity Church Cemetery di New York (1697) “Remember death”. Tentara George Washington juga mencatat penggunaan sandi ini oleh tawanan di penjara Confederate saat perang sipil Amerika.

Unsur utama dari sistem sandi pigpen ini adalah garis dan titik. Beberapa sistem menggunakan X, tetapi ini dapat divariasikan menjadi bentuk yang lain.

Variasi dari sandi pigpen yang digunakan dalam permainan komputer Assassin Creed II

Variasi dari sandi Pigpen juga ditemukan dalam novel The Lost Symbol karya Dan Brown, dan buku anak-anak The Trap, yang menjadi nominasi dalam Lancashire Children’s Book of the Year.

Dalam permainan komputer Assassin’s Creed II, sandi ini digunakan untuk menyembunyikan puzzle glyph nomor 10, yang berjudul “Apollo”. Sandi pigpen dalam permainan ini juga banyak digunakan untuk menyembunyikan pesan pada lukisan dan foto. Walaupun tidak berpengaruh dalam jalannya permainan, namun pesan-pesan tersebut dapat memberikan petunjuk rahasia mengenai misteri di balik cerita.(ass)

by Crescendo Club

Pantang menyerah, tekun dan ulet dalam menggali kriptologi adalah jiwa kami...

Dreaming in digital, Living in real time, Thinking in binary, Talking in IP, Working based on technology…

Pengelola Blog

Blog Archive

-

▼

2011

(25)

-

►

Januari

(20)

- Syntaks Rahasia Google

- Sniffing Password dengan Cain & Abel

- Info Workshop Cryptography 2011

- Regulasi Penyadapan Informasi

- Why Cryptography Is Harder Than It Looks

- MEMANTAU DENGAN GPS

- Protokol Kriptografi WEP (Wired Equivalence Privacy)

- Aplikasi Penyandian Hills Monographic + Caesar de...

- Aplikasi Penyandian Caesar dengan Menggunakan Java

- Pigpen Cipher

-

►

Januari

(20)

Chat

Clock

>

SARAN DAN KRITIK

Silahkan kirim ke email address DEPTEK di:

depteksema_nci@yahoo.com